Wegen meinem Studium wohne ich nun hauptsächlich in Innsbruck. Zum Heimfahren nach Osttirol bietet sich der Direktbus „Ötztaler“ natürlich gut an. Fein ist, dass der Bus auch mit einem WLAN-Hotspot ausgestattet ist, was die eigene mobile Datenverbindung stark entlastet. Als aber nach der Südtiroler Grenze (die Strecke führt über den Brenner) das Internet auf einmal nicht mehr erreichbar war, sah ich mir einmal die Umsetzung genauer an.

Leider ist das folgende kein Einzelfall: ähnlich schlampige Umsetzungen sind bei Hotspots des öfteren anzutreffen. Der folgende Artikel soll nicht dazu anregen, in fremde Netze einzudringen und diese zu sabotieren, vielmehr möchte ich auf „klassische“ Misstände hinweisen, die vielleicht auch das eigene Netzwerk betreffen.

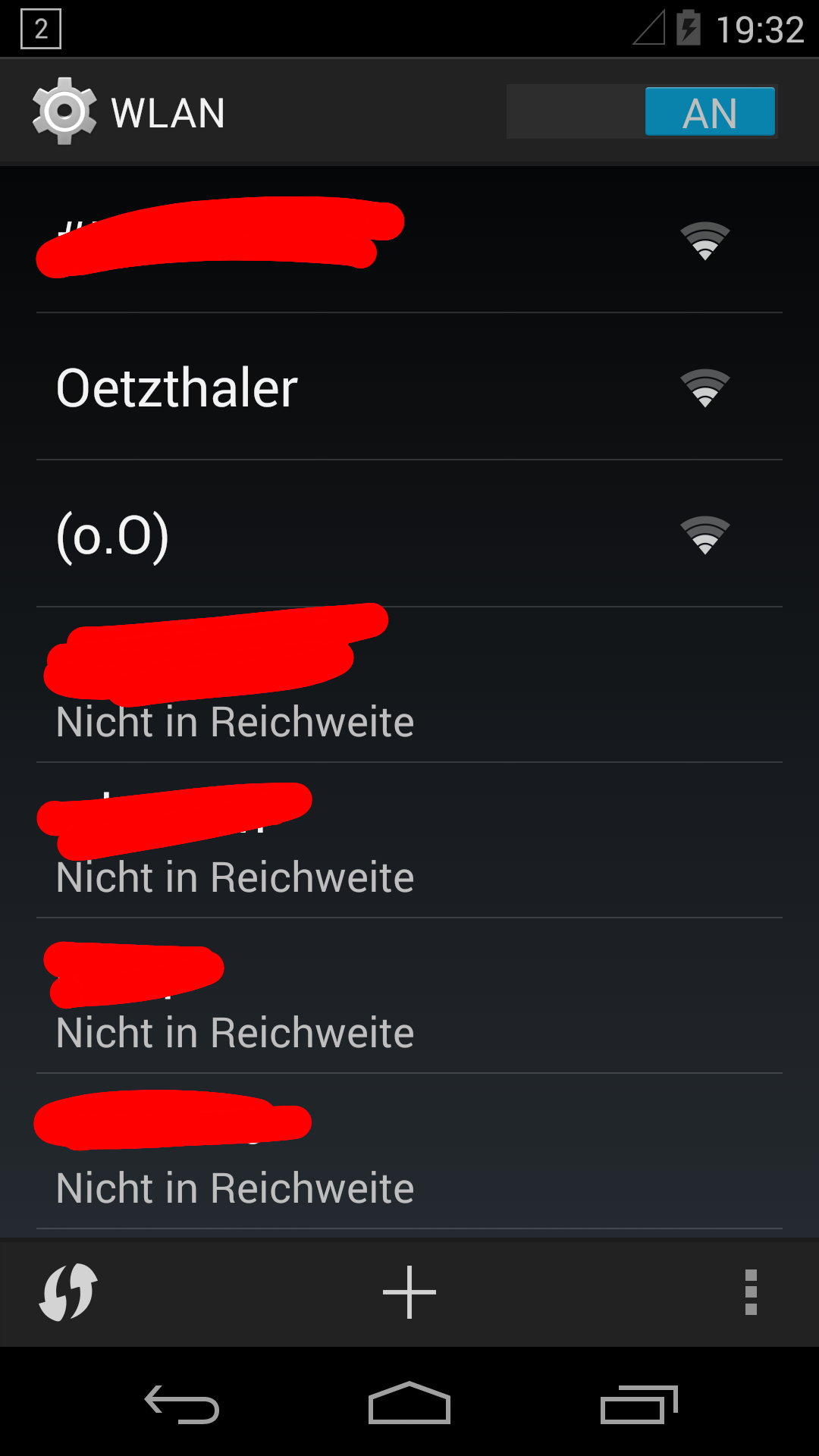

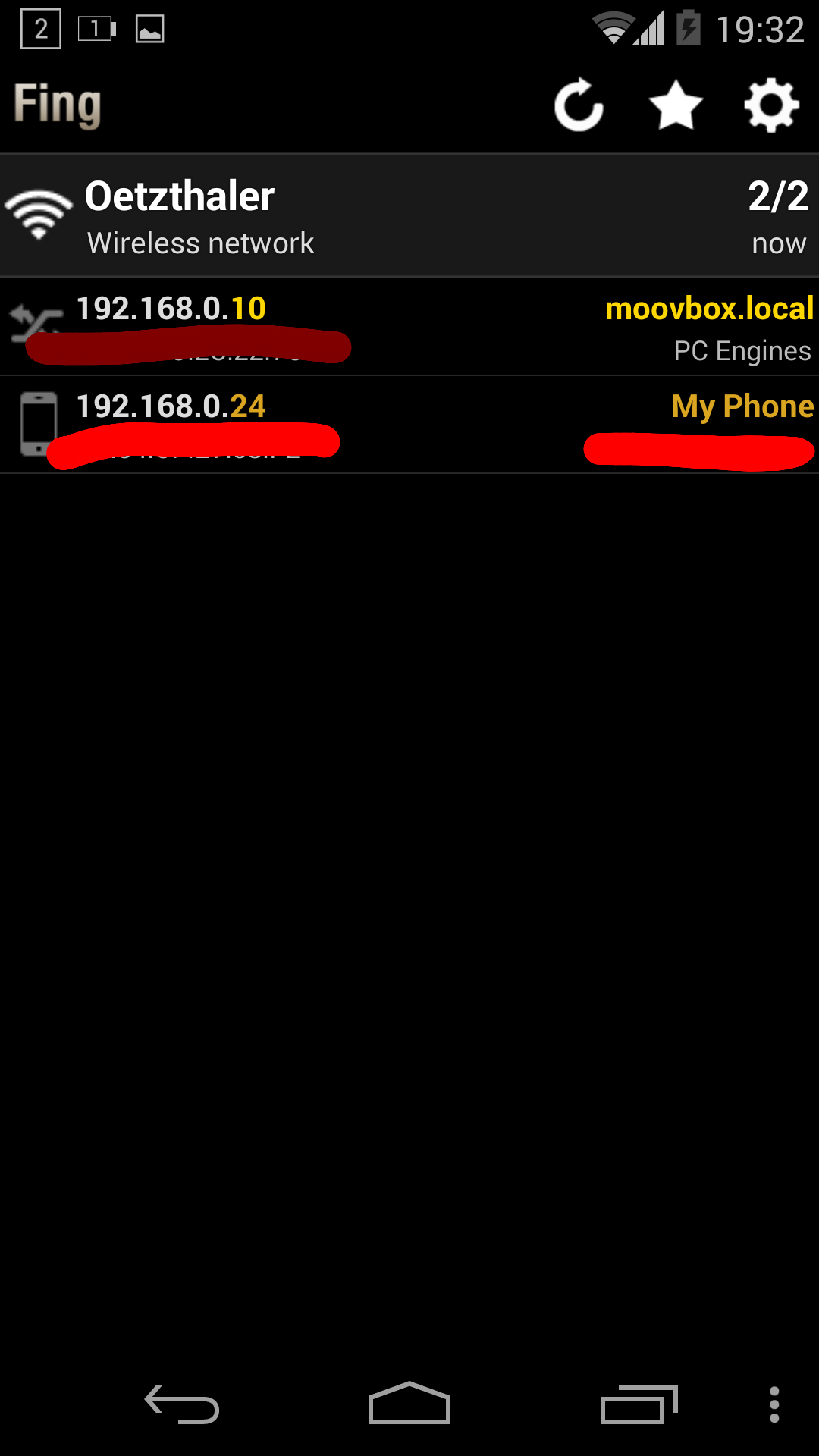

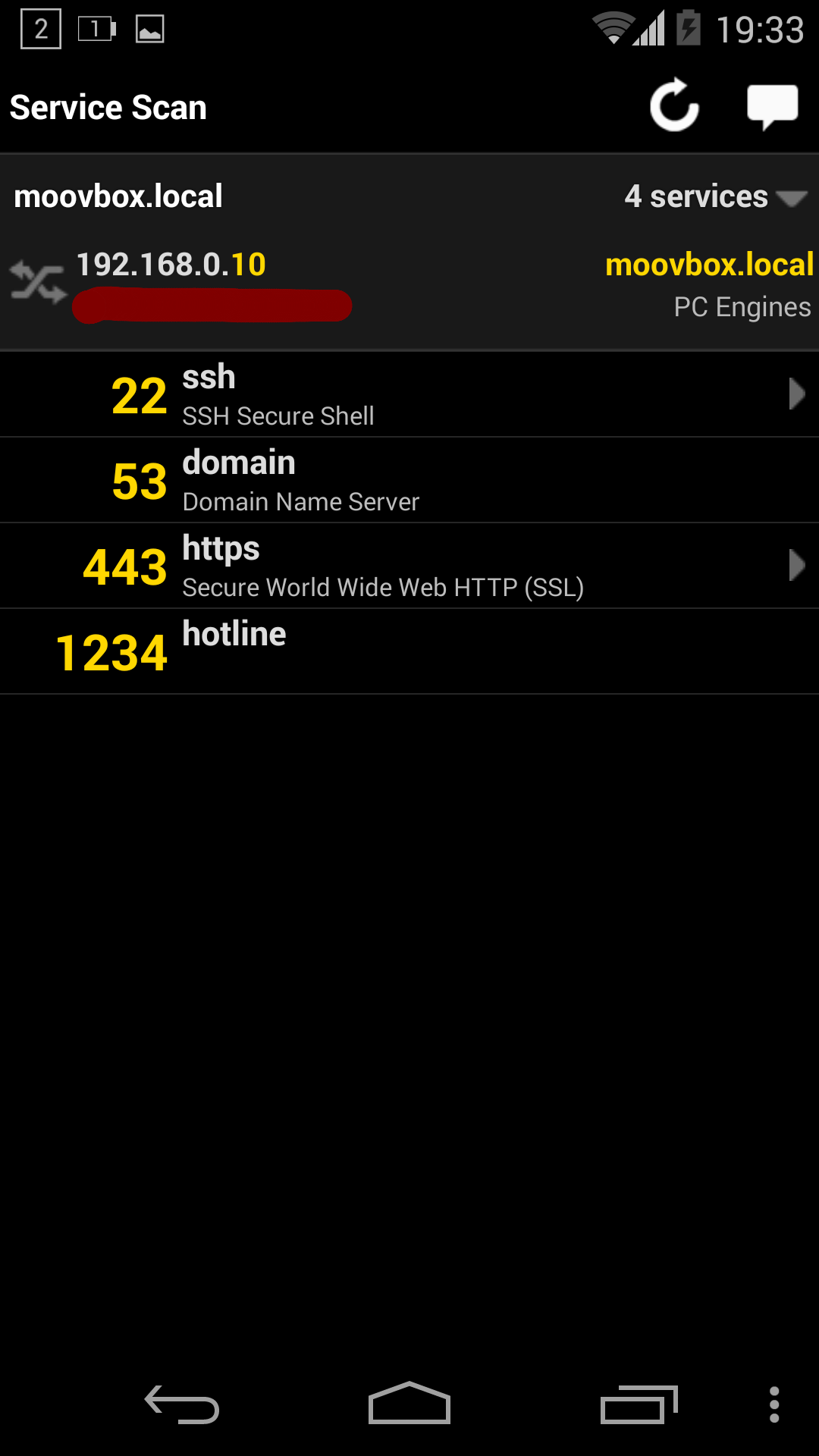

Ein schneller Netzwerkscan (Fing für Android – sehr praktisch) zeigte zwar keine anderen User (wird per Level 2-Isolation umgesetzt), sehrwohl aber den Router – inclusive Hostname.

Fing lässt auch einen Portscan durchführen: Neben dem Domainserver und einem Dienst auf Port 1234 gibt’s noch SSH und HTTPS.

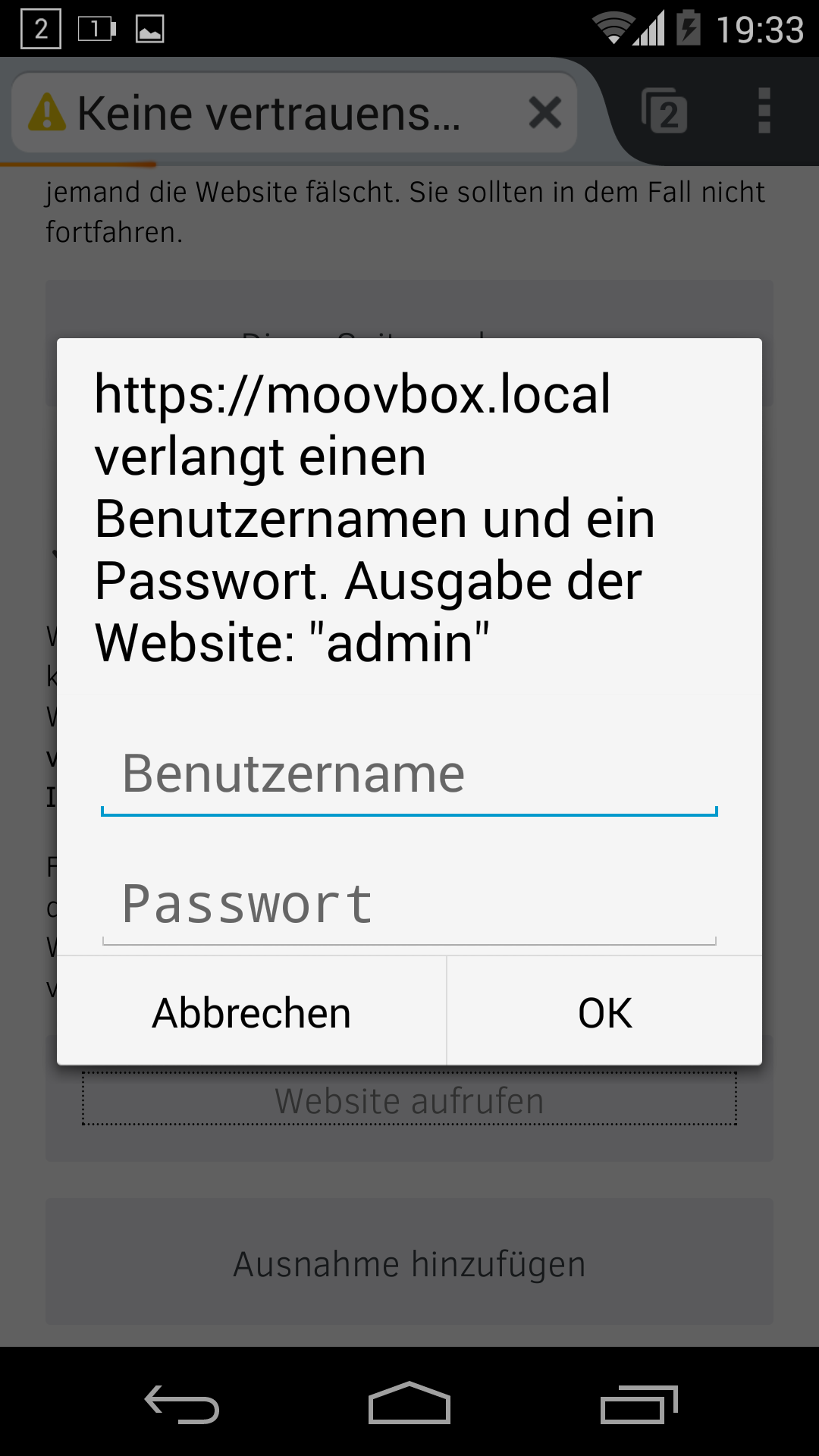

Beim Aufruf besagter HTTPS-Verbindung zeigte sich ein Loginfenster. (Nachdem Igrorieren des selfsigned Certificates natürlich)

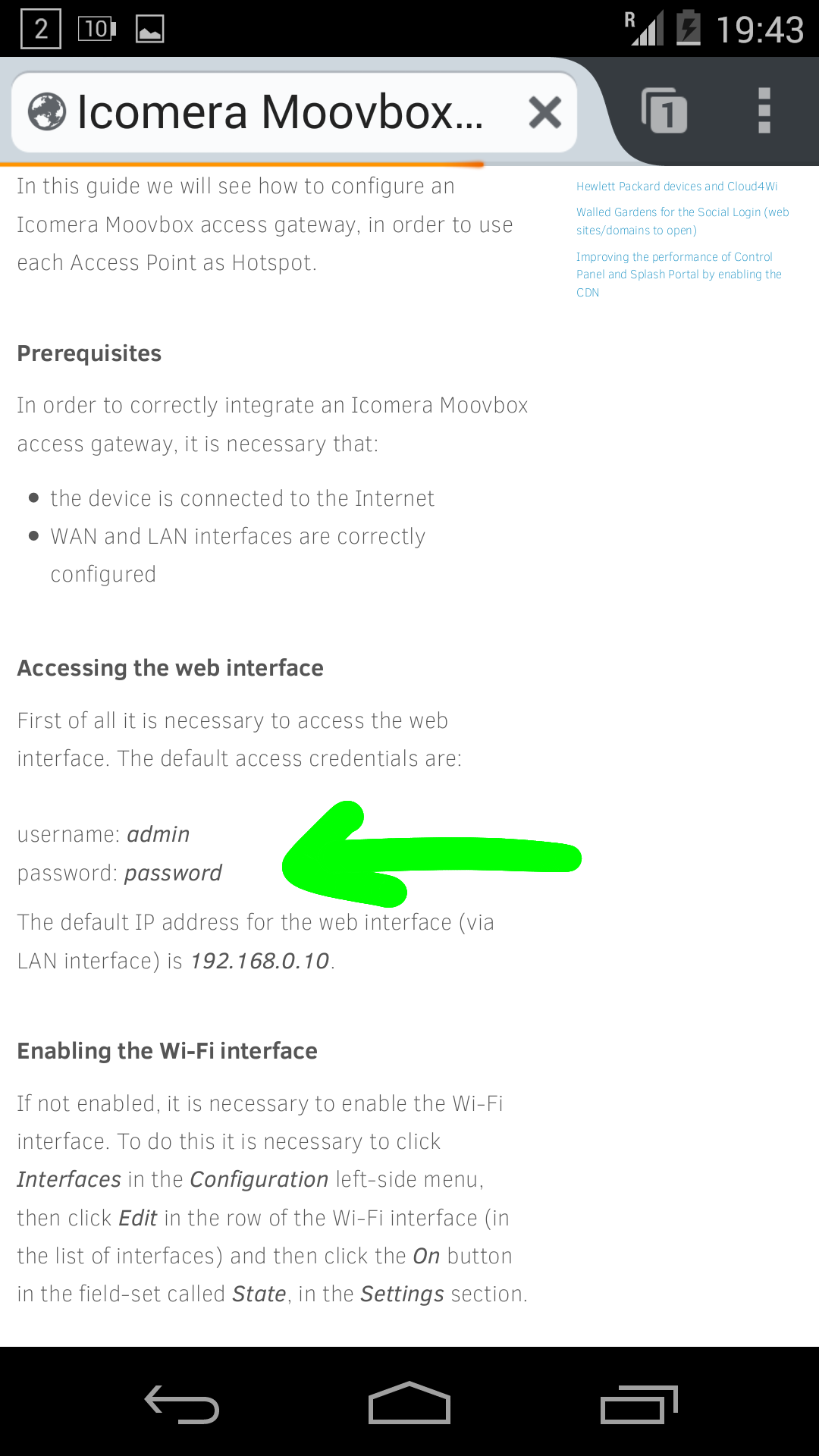

Eine schnelle Google-Suche brachte ein Installationswiki. Mit dem default-Passwort. Öffentlich zugänglich.

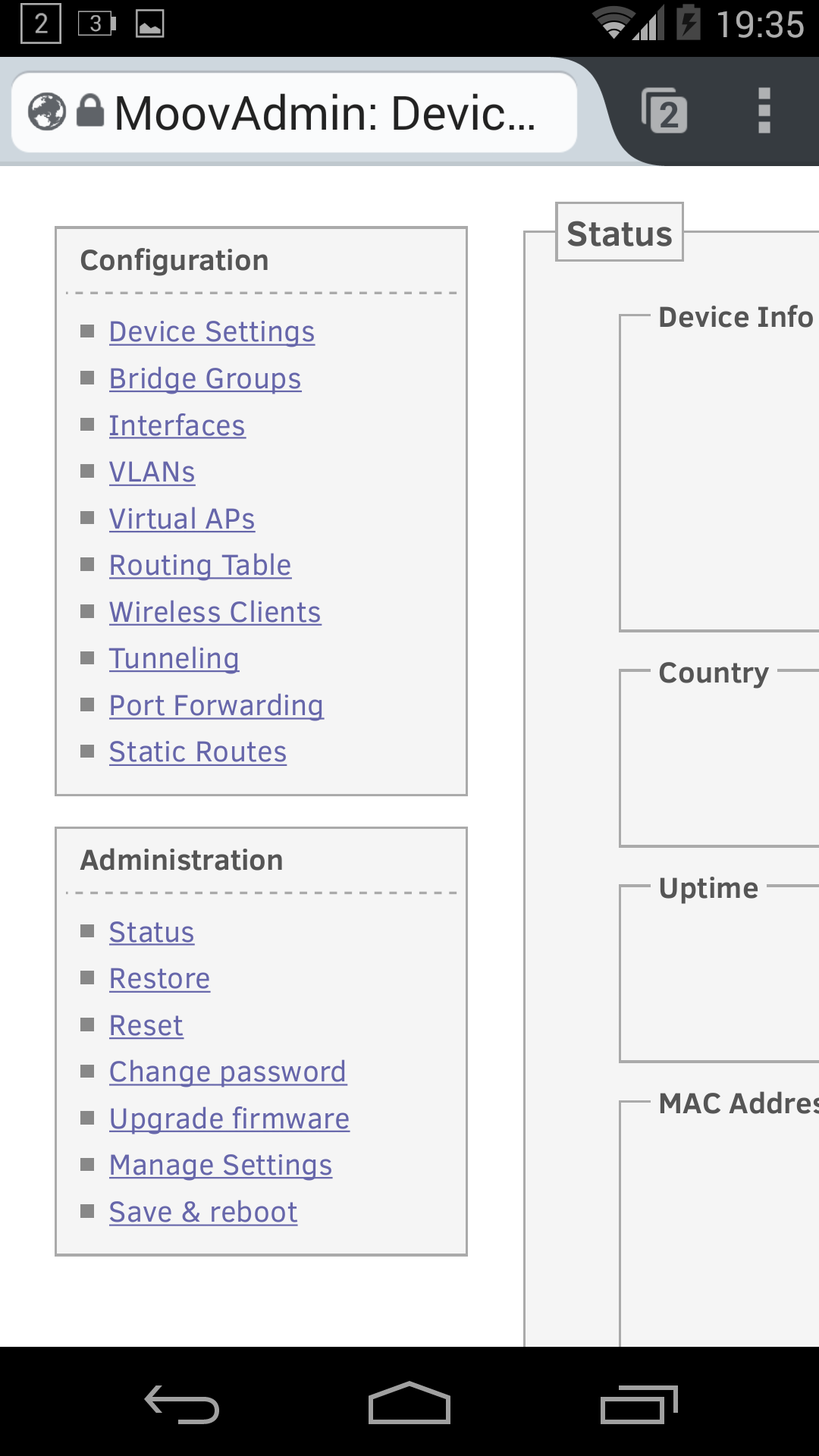

Wie zu erwarten hatte sich niemand die Mühe gemacht, die Credentials zu ändern und wir werden mit der Statuspage begrüßt. Der Router hat zwei HSPA-Modems – das erste ist mit einer TMobile Österreich-SIM bestückt, wie ein Whois auf die IP zeigt. Das zweite unbestückt (sehrwohl aber auf die italienische i-Wind konfiguriert). Das heißt, dass es in der Zeit, in der der Bus sich in Italien befindet, keine Internetverbindung gibt.

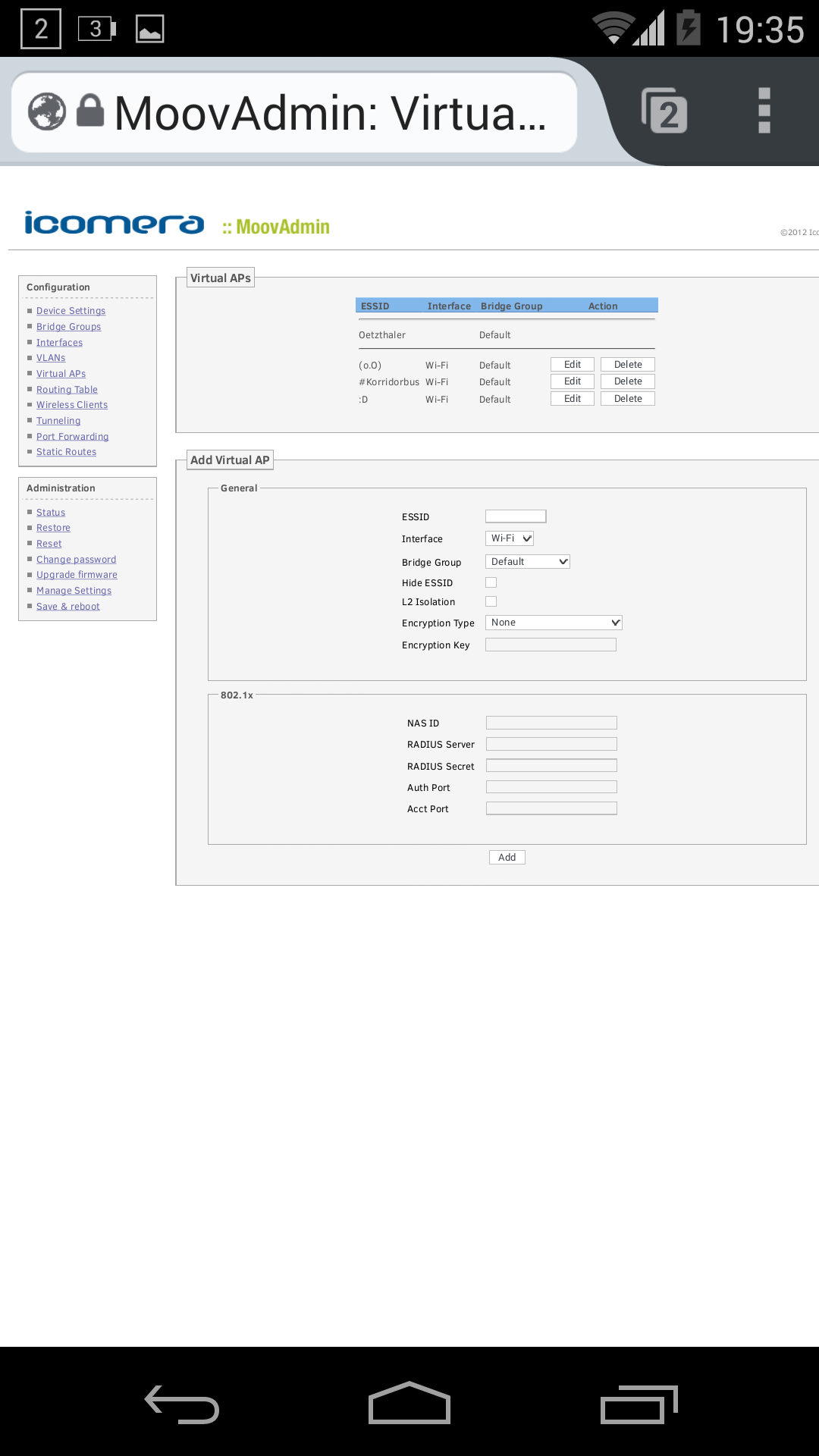

Ein Kleiner Überblick über die verfügbaren Optionen:

Für einigen Ärger könnte etwa ein komplettes Zurücksetzen des Routers, eine Änderung des Administratorkennwortes oder das Einspielen eines (möglicherweise manipulierten) Firmwareupdate sorgen.

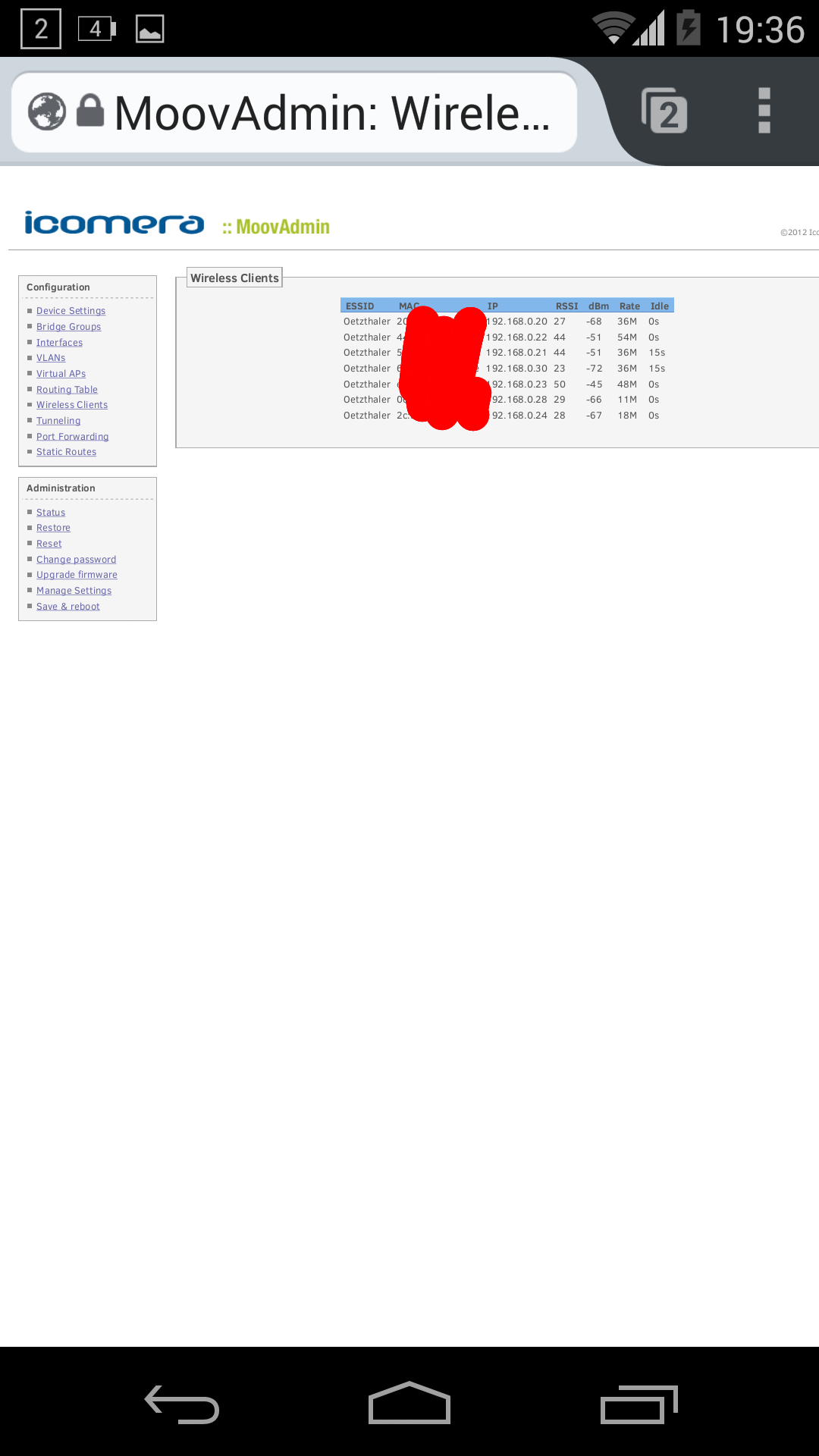

Auch wenn Fing der Blick auf die IP-Adressen und MACs der anderen verbundenen Devices verborgen blieb, im Administrationsbereich sind sie tabellarisch sichtbar. Damit sind nun theoretisch auch gezielte Angriffe möglich.

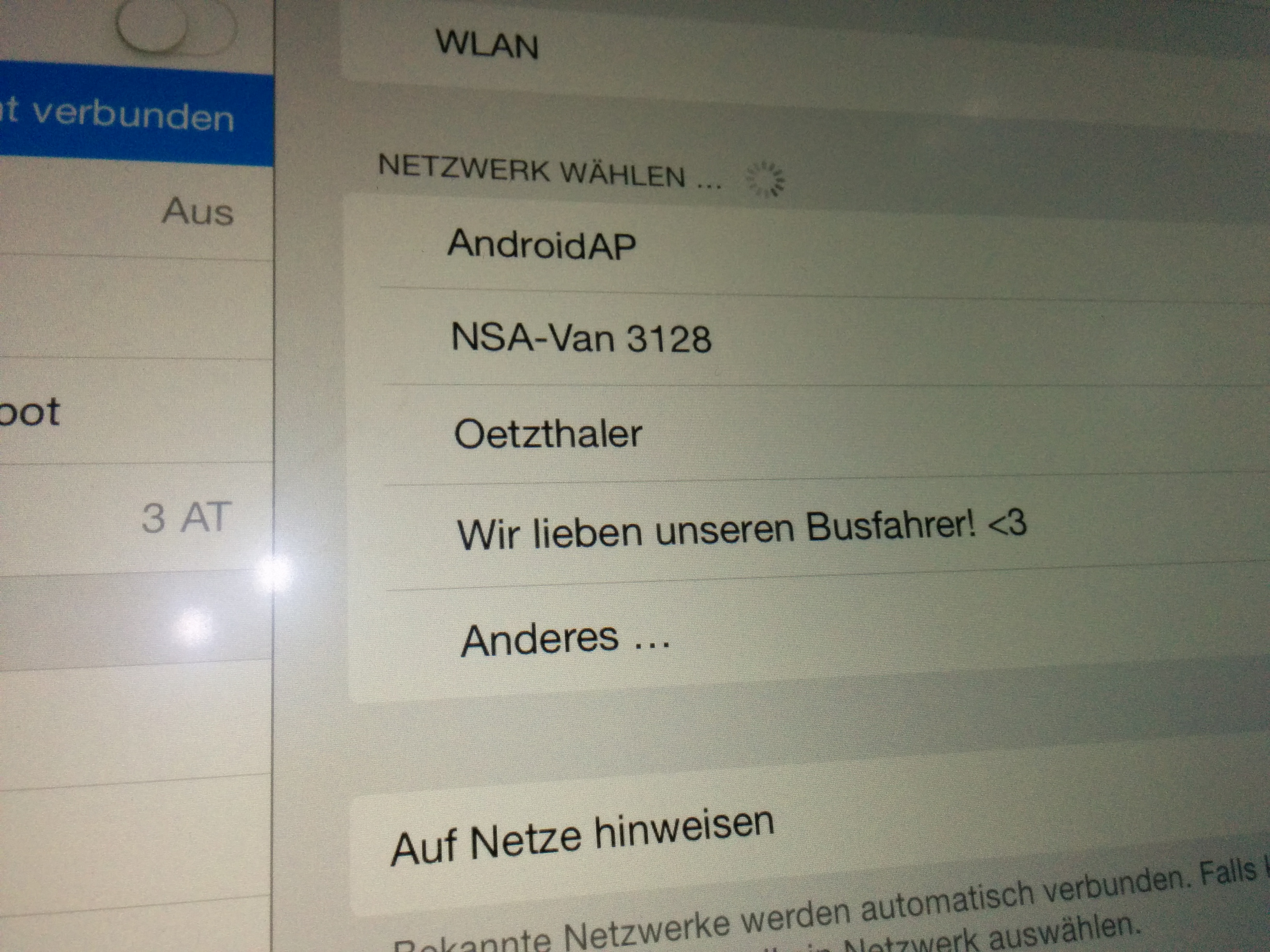

Eine lustige Funktion nennt sich „Virtual AP“. Damit lassen sich zusätzlich SSIDs broadcasten. Eine Suche nachn“WiFi Wars“ kann als Inspirationsquelle für einen harmlosen Scherz dienen.

Mit einem abschließendem Reboot werden die Änderungen angewandt – und die Teens verärgert, wenn WhatsApp, SnapChst und co. für die nächsten fünf Minuten offline sind. 😉

Update: Als ich am Freitag 21.11. nach Osttirol fuhr, war auf dem Hotspot ein 5-stelliges Passwort (WEP? – das sagt unser lieber Busfahrer immer fein durch, was es so (sch|n)ützen soll, weiß ich nicht). Auch das Admin-Kennwort wurde geändert. Trotzdem bleiben der Rechtschreibfehler (Oetzthaler statt Oetztaler) in der Haupt-SSID und die (virtuellen) zusätzlichen SSIDs „Wir lieben unseren Busfahrer! <3“ (über den sich jedes mal jemand freut), „AndroidAP“ (sorgt wahracheinlich für einige Frustration) und „NSA-Van 3128“ erhalten.